日本がサイバー攻撃をどれくらい受けているか

近年、経済産業省がDX(※1)を推奨していることもあり、各企業で新しいデジタル技術の導入が進められています。DXは業務の効率化などの良い影響をもたらしますが、同時にサイバー攻撃のリスクを増加させます。企業の機密情報を守るためにも対策は必須ですが、サイバー攻撃の実情を知らなくては、適切な対策をとることはできません。

今回は「日本がサイバー攻撃をどれくらい受けているか」について解説します。

(※1)Digital Transformationの略。デジタル技術を用いてビジネスや生活のスタイルを変革させること。

サイバー攻撃とは

「サイバー攻撃」とは、インターネットやその他ネットワークを通じて、個人や組織に対して行う攻撃全般のことです。

サイバー攻撃の手法や目的はさまざまですが、攻撃対象は明確に分かれており「無差別型攻撃」と「標的型攻撃」の2つに分類することができます。

「無差別型攻撃」はWebサイトやメールを介して、不特定多数に対して攻撃を仕掛けます。無作為に攻撃を行うため、基本的にはセキュリティソフトの導入により防ぐことができると言われています。

「標的型攻撃」は特定の標的を狙って攻撃を実行します。メールによる攻撃が多く、ウイルスを添付した偽装メールを送り、対象者にメールを開封させDLさせることでウィルスに感染させ情報を盗み出します。メールに添付されるウイルスはセキュリティソフトに検知されないこともあるため、個人がメールに添付されたファイルやリンクを開く前に、正当なものかを確認することが対策として必要になります。

サイバー攻撃の手法については以下URL先の記事をご参考ください。

【ゼロからわかるサイバーセキュリティ入門】ーSQLインジェクションとはー

【ゼロからわかるサイバーセキュリティ入門】ーセッションハイジャックとはー

サイバー攻撃の観測方法

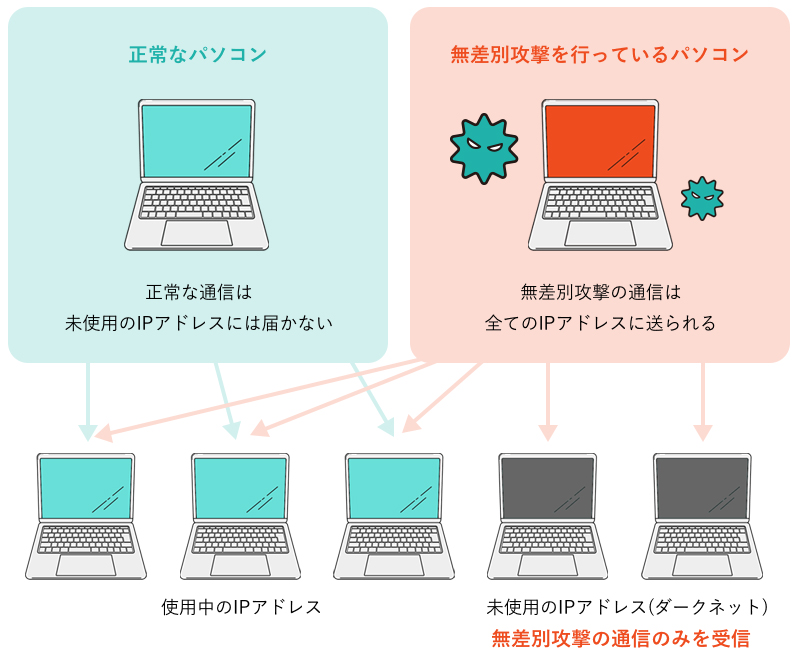

情報通信研究機構(NICT)ではNICTERというシステムを用いてサイバー攻撃を観測しています。NICTERはネット上で多岐にわたり展開される「ダークネット」を観測することで、無差別型攻撃の動向を把握しています。

「ダークネット」は使われていないIPアドレス(※2)の集合です。未使用であるため、通常はデータの通信が行われることはありません。しかし無差別型攻撃は、通信可能なIPアドレスに対して無作為な攻撃を行うため、未使用のIPアドレスでも関係なく通信が実施されます。そのためダークネットで観測された通信はサイバー攻撃の可能性が高いと言えます。(近年はサイバー攻撃調査のための通信も観測されています。)

(※2)ネットワークに接続されたパソコンやスマートフォンなどの機器を識別するために割り振られる番号。

警視庁では、サイバー攻撃を観測するために、

・インターネット上に通常の通信を行わないIPアドレスを設置し、そのIPアドレスに送られる通信パケットを収集する。(ダークネットを用いる方法と同じ原理)

・脆弱性をあえて残したシステムを囮として使い、攻撃を受けさせてサイバー攻撃を確認する。

などの手段をとっています。

参考

NICTER 観測レポート 2022

令和4年におけるサイバー空間をめぐる脅威の情勢等について

無差別型攻撃の件数の推移

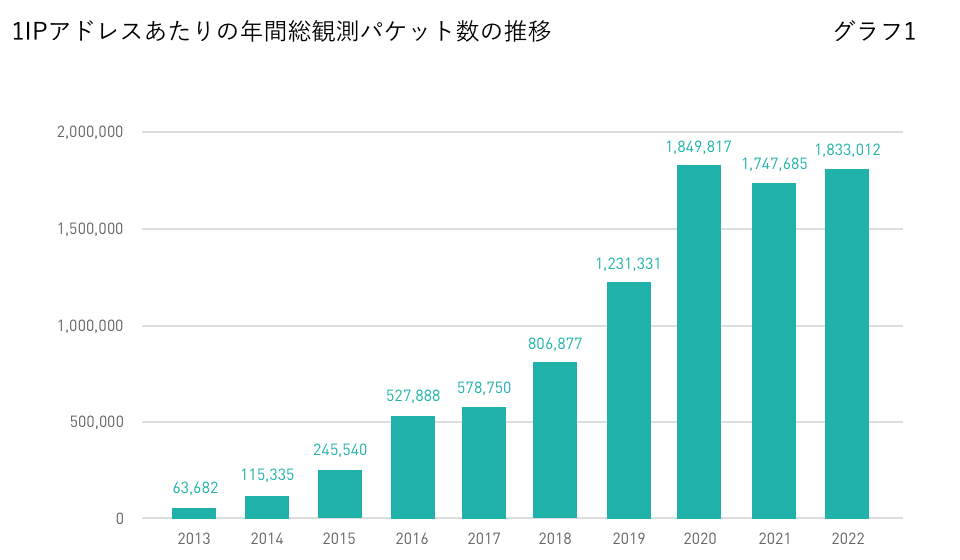

NICTERの観測レポートでは、日本のサイバー攻撃数の推移が計測されています。

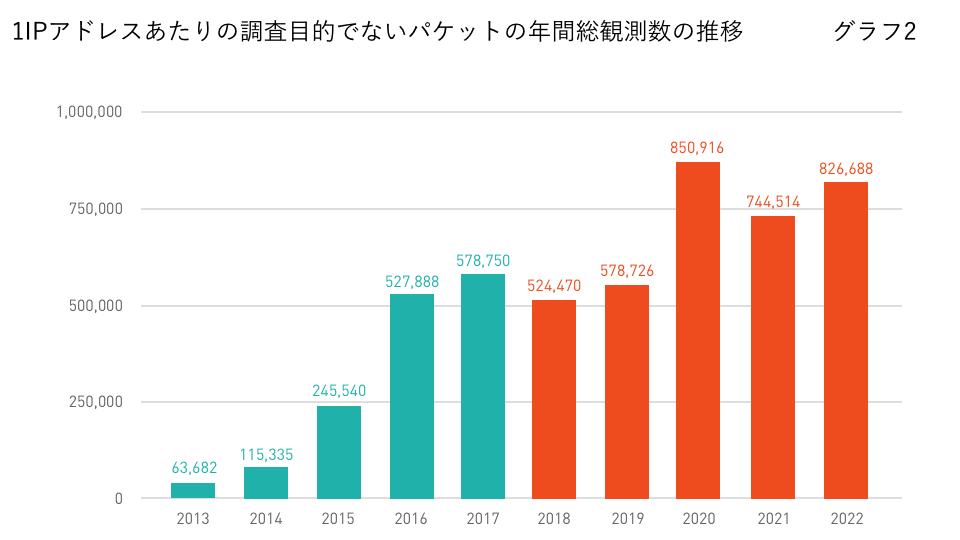

観測しているダークネットのIPアドレス数は年によって異なるため、1 IPアドレスあたりの観測パケット数の合計が、無差別型サイバー攻撃の件数の推移を示す指標となります。

総パケット数については2020年までは増加傾向にあり、それ以降に関しては同程度の値で推移していることが読み取れます。

ダークネットにおける1 IPアドレスあたりの総パケット数は、攻撃目的のパケットと調査目的のパケットの両方を合計した値です。調査目的の通信は2018年に急増したため、NICTは2018年から調査目的の通信を判定する基準を設け、調査目的と判定できるパケットの割合を明示しています。調査目的のパケットを除いた、攻撃目的とみられるパケットの数は以下のように推移しています。

参考

NICTER 観測レポート 2018 NICTER 観測レポート 2019 NICTER 観測レポート 2020

NICTER 観測レポート 2021 NICTER 観測レポート 2022

グラフ2では2017年以前と2018年以降を一概に比較することはできませんが、調査目的のパケットを除いてもグラフ1と同様の傾向が読み取れます。この結果から無差別型攻撃の件数は2020年までは増加傾向、以降は緩やかな増減で推移していることが推測できます。

また近年の無差別型攻撃の傾向として、IoT機器(※3)の普及により攻撃対象が増加していることや、技術の進歩により攻撃手法が高度化していることも対策する上で知っておく必要があります。

(※3)インターネットに接続したり、インターネットを活用した取り組みのための機器の総称です。 センサーやルータや、監視カメラなどの他、最近はインターネットを介して遠隔制御できる家電製品なども含まれます。

日本の標的型攻撃数の推移

標的型攻撃には多くの種類があり、全体の動向をつかむことは難しいため、標的型攻撃の一例である「フィッシング攻撃」の件数の推移を確認していきます。

「フィッシング攻撃」とは、対象の情報を盗むことを目的としたサイバー攻撃です。

具体的な手口としては、以下のような事例があります。

・偽サイトに会員登録させることで、名前やクレジットカード情報を盗む。

・銀行を装ったログイン画面を作り、口座情報を入力させて盗む。

参考:令和4年におけるサイバー空間をめぐる脅威の情勢等について

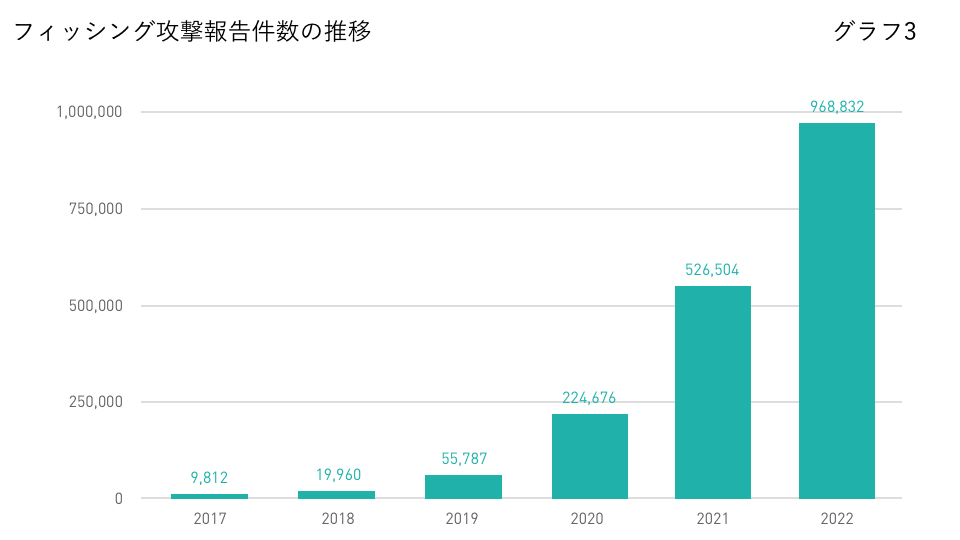

グラフ3は警視庁のデータから、フィッシング攻撃の報告件数の推移を示したものです。

フィッシング攻撃の報告件数は、2017年から2022年の間は常に増加傾向にあり、特に2020年以降急増していることが読み取れます。

フィッシング攻撃以外にも、近年ランサムウェア(※4)というコンピュータウイルスによる被害も増加しており、各企業で対策を講じる必要があります。

(※4)感染したデバイスに保存されているデータを使用できない状態にし、データを復元する対価として金銭を要求する不正プログラム。

サイバー攻撃への対策を何からやるべきかわからないという方には、プロの脆弱性診断を受け、社内ネットワークなどのシステムの具体的な弱点を発見することをお勧めします。

脆弱性診断については、以下URL先の記事をご参考ください。

【脆弱性診断とは?必要性や費用も解説】ー脆弱性診断でよくあるお悩みー

テスト専門会社GENZでは、セキュリティエンジニアが、プロの視点から脆弱性診断を実施し、セキュリティリスクを可能な限り軽減します。システムの脆弱性を改善することで、様々なサイバー攻撃の手法に耐性をつけることができます。

まとめ

サイバー攻撃の件数について、NICTERの観測レポートによると無差別型攻撃の件数は2020年までは増加傾向、以降は緩やかな増減で推移しています。

標的型攻撃の件数は、フィッシング攻撃の報告件数をみると2017年から2022年の間は常に増加傾向にあり、特に2020年以降急増しているといえます。

ネットワークの活用が増えると、その分サイバー攻撃のリスクが高まるため、適切な対策を講じることが重要です。

株式会社GENZでは、脆弱性診断も含めたITに関するお困りごとに幅広く対応しております。

サイバー攻撃の対策をしたいけれど何からしてよいかわからない、という場合でも大丈夫です。脆弱性診断の結果をもとに、お客様のシステムに合った対策を提案させていただきます。システムの機能面に不安があれば、システムテストと脆弱性診断を一括でご依頼いただくことも可能です。

GENZと共にお客様のシステムをより良いものにしてみませんか。